谷歌最近用八个新的顶级域名填充互联网的举动引发了人们的担忧,即其中两个新增域名可能对诱骗人们点击恶意链接的在线诈骗者有利。

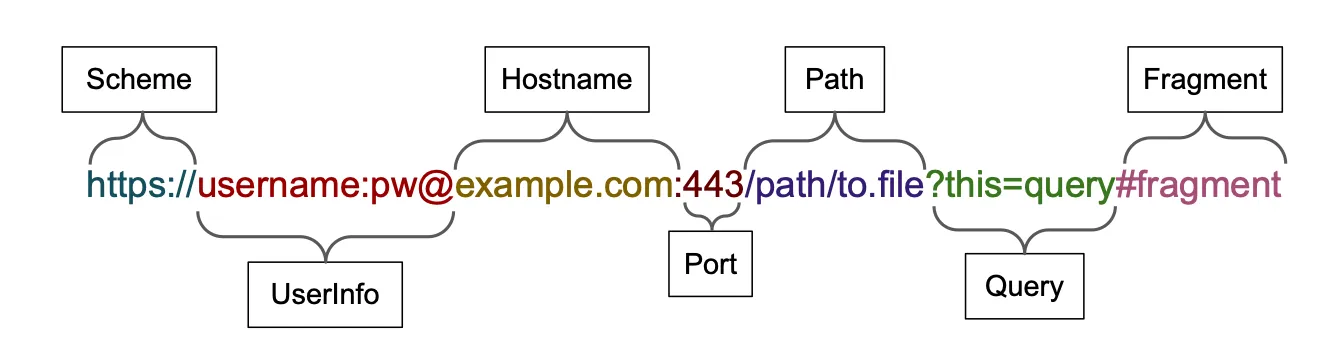

顶级域名通常缩写为 TLD,是域名最右边的部分。在 Internet 的早期,它们帮助对给定域的用途、地理区域或运营商进行分类。例如,.com TLD 对应于商业实体运营的站点,.org 用于非营利组织,.net 用于互联网或网络实体,.edu 用于学校和大学,等等。还有国家代码,例如英国的 .uk、尼日利亚的 .ng 和斐济的 .fj。最早的互联网社区之一The WELL可通过 www.well.sf.ca.us 访问。

从那时起,管理 Internet 域的组织推出了数以千计的新 TLD。据负责监管 DNS 根、IP 地址和其他互联网协议资源的互联网号码分配机构称,两周前,谷歌向互联网添加了八个新的 TLD,使 TLD 总数达到 1,480 个。

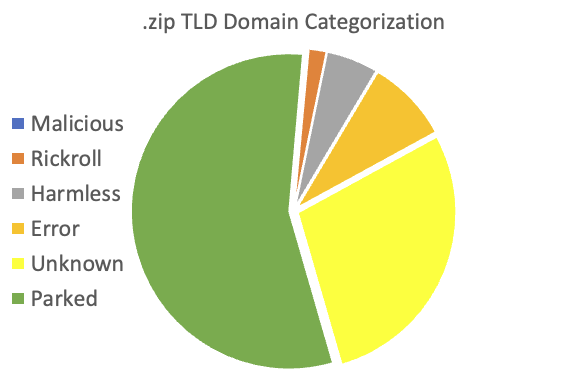

Google 的两个新 TLD(.zip 和 .mov)引起了一些安全圈的蔑视。虽然谷歌营销人员表示其目标是分别指定“将事物联系在一起或移动得非常快”和“移动图片和任何让你感动的东西”,但这些后缀已经被广泛用于指定完全不同的东西。具体来说,.zip 是用于使用称为 zip 的压缩格式的存档文件的扩展名。与此同时,.mov 格式出现在视频文件的末尾,通常是在以 Apple 的 QuickTime 格式创建时。

许多安全从业者警告说,当这两个 TLD 在电子邮件、社交媒体和其他地方显示时会引起混淆。原因是许多站点和软件会自动将“arstechnica.com”或“mastodon.social”等字符串转换为 URL,单击该 URL 会将用户引导至相应的域。令人担忧的是,引用 setup.zip 或 vacation.mov 等文件的电子邮件和社交媒体帖子会自动将它们变成可点击的链接——而诈骗者会利用这种模糊性。

安全公司 Proofpoint 的威胁检测主管兰迪·帕格曼 (Randy Pargman) 在一封电子邮件中写道:“威胁行为者可以轻松注册其他人可能用来随意引用文件名的域名。” “然后他们可以使用威胁行为者甚至不必发起(或参与)的对话来引诱人们点击和下载恶意内容。”

消除多年的反钓鱼和反欺骗意识

例如,控制域 photos.zip 的诈骗者可以利用人们几十年来将一组图像存档在 zip 文件中然后通过电子邮件或社交媒体共享它们的习惯。与在 Google 采取行动之前将 photos.zip 呈现为纯文本不同,许多网站和应用程序现在将它们转换为可点击的域。认为他们正在访问他们认识的人的照片档案的用户可能会被带到诈骗者创建的网站。

诈骗者“可以轻松地将其设置为在任何人访问该页面时提供 zip 文件下载,并在 zip 文件中包含他们想要的任何内容,例如恶意软件,”Pargman 说。

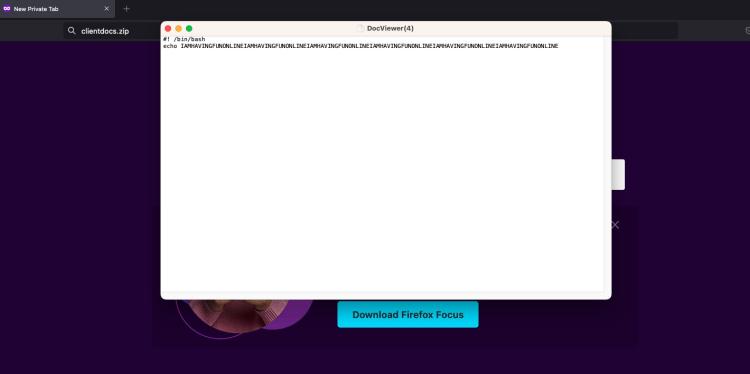

几个新创建的网站展示了这种花招的样子。其中包括setup.zip和steaminstaller.zip,它们使用的域名通常指的是安装程序文件的命名约定。尤其令人心酸的是clientdocs.zip,该站点会自动下载 bash 脚本,内容如下:

#!/斌/庆典 echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

不难想象威胁行为者会以几乎不那么滑稽的方式使用这种技术。

“威胁行为者的优势在于,他们甚至不必发送消息来诱使潜在受害者点击链接——他们只需注册域名、设置网站以提供恶意内容,然后被动等待人们不小心创建了指向他们内容的链接,”Pargman 写道。“这些链接似乎更值得信赖,因为它们来自受信任的发件人的消息或帖子的上下文。”

视频转文字,录音转文字,图片转文字,20M以内不用注册也可以用。