到目前为止,您可能已经听说无密码的 Google 帐户终于面世了。密码的替代品称为“密钥”。

与当前的身份验证方法相比,在可用性以及它们提供的安全和隐私优势方面,存在许多关于密钥的误解。这并不奇怪,因为密码在过去 60 年中一直在使用,而万能钥匙又是如此新颖。总而言之,通过几分钟的培训,密钥比密码更容易使用,并且在几个月内——一旦十几个行业合作伙伴完成剩余部分——使用密钥将更加容易. 密钥也比密码更安全和更能保护隐私,原因我稍后会解释。

什么是密码?

本文提供了入门指南,帮助人们开始使用 Google 的密钥实施,并解释了使它们成为防止帐户接管的一种更简单、更有效的方法的技术基础。一些较小的网站——特别是 PayPal、Instacart、Best Buy、Kayak、Robinhood、Shop Pay 和 Cardpointers——已经推出了各种使用密码登录的选项,但这些选择更多的是概念验证,而不是可行的解决方案。谷歌是第一个提供密码的主要在线服务,它的产品非常精致和全面,我建议人们今天就启用它们。

首先,它有助于准确了解密钥是什么以及它是如何工作的。Apple在此处提供了有关密钥技术基础的有用描述:

密钥基于 WebAuthentication(或“WebAuthn”)标准构建,该标准使用公钥加密。在帐户注册期间,操作系统会创建一个唯一的加密密钥对,以与应用程序或网站的帐户相关联。这些密钥由设备为每个帐户安全且唯一地生成。

这些密钥之一是公开的,并存储在服务器上。这个公钥不是秘密。另一个密钥是私有的,是实际登录所需要的。服务器永远不会知道私有密钥是什么。在配备 Touch ID 或 Face ID 的 Apple 设备上,它们可用于授权使用密钥,然后通过该密钥对应用程序或网站的用户进行身份验证。不传输共享秘密,服务器不需要保护公钥。这使得密钥非常强大,易于使用,具有高度的网络钓鱼抵抗能力。平台供应商在 FIDO 联盟内合作,以确保密钥实现跨平台兼容,并可以在尽可能多的设备上运行。

FIDO 规范要求用户选择的任何同步机制(无论是来自 Apple、Microsoft、Google 还是第三方)都提供端到端加密,就像 iCloud Keychain 和密码与浏览器当前同步的方式一样(在 Chrome 上,这E2EE 必须打开)。这意味着云提供商不知道私钥。私钥驻留在设备上,只能通过使用解锁 PIN、指纹或面部扫描解锁设备来访问。

Google 帐户密钥支持足够多的平台,因此没有单一的方法可以使用它们。主要使用 Android 和 Linux 的人登录的方式与使用所有 Apple 平台的人或使用带有 Windows 的 iOS 或 Android 的人看起来和使用的流程不同。没有办法在一篇文章中列出所有平台的分步说明。本入门指南混合使用设备和操作系统——特别是 Pixel 7、iPhone 13、第九代 iPad、运行 Windows 10 的 ThinkPad 和 MacBook Air——目标是至少触及所有设备和操作系统的基本工作原理他们中的。

WTF 这个密码是在我的 Pixel 上做的吗?

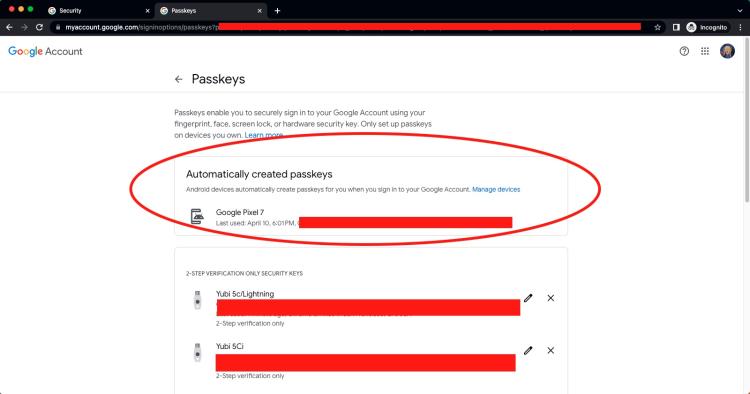

当我周三醒来时——谷歌推出无密码谷歌账户的那一天——我的 Pixel 7 已经自动创建了一个密码。直到我访问g.co/passkeys时我才注意到,这是myaccount.google.com/signinoptions/passkeys的快捷方式,谷歌为管理帐户密码而安装的页面。令我惊讶的是,钥匙已经在那儿了。由于我的帐户已在 Google 的高级保护计划(APP) 中注册,因此这个新密钥立即出现在双因素身份验证 (2FA) 密钥之上,APP 需要这些密钥来引导新的浏览器登录。

如图所示,我在 MacBook Air 上使用 Chrome 访问该页面,尽管这些天我首选的浏览器是 Firefox。原因:Firefox 尚不支持 macOS 上的密码,尽管这会改变,可能迟早会改变。我最终决定在剩下的过程中继续使用 Safari,因为在 macOS 和 iOS 上使用该浏览器创建的密码会通过 iCloud Keychain 自动同步。目前,在 Apple 平台上使用 Chrome 和 Edge 创建的密码还没有。

在 Safari 中访问相同的 g.co/passkeys 页面,我滚动到底部并单击“创建密钥”并收到一个对话框,其中提供了密钥的简短说明。从那里,我点击了“继续”按钮。出现的下一个屏幕解释了我正在保存一个将存储在 iCloud 中的密码。单击“完成”后,myaccounts.google.com 的密码部分会更新以指示已创建新密码。

AIdea 是一款支持 GPT 以及国产大语言模型通义千问、文心一言等,支持 Stable Diffusion 文生图、图生图、 SDXL1.0、超分辨率、图片上色的全能型完全开源APP。