WordPress 曝新漏洞,超过200万个网站面临遭受网络攻击!

发布时间:2024年04月23日

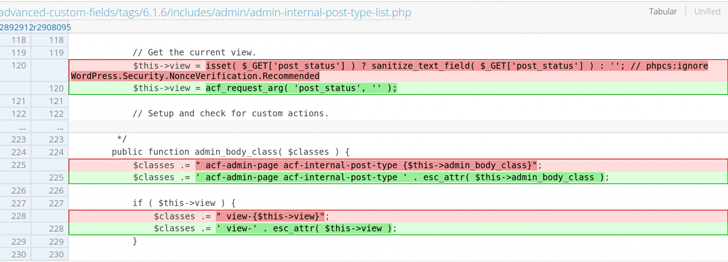

在发现安全漏洞后,WordPress 紧急敦促高级自定义字段插件的用户更新至版本 6.1.6。

该问题的标识符为 CVE-2023-30777,与反映的跨站点脚本 (XSS) 案例有关,该案例可能被滥用以将任意可执行脚本注入其他良性网站。

该插件有免费版和专业版,活跃安装量超过 200 万。该问题于 2023 年 5 月 2 日被发现并报告给维护人员。

“这个漏洞允许任何未经身份验证的用户窃取敏感信息,在这种情况下,通过诱骗特权用户访问精心设计的 URL 路径,在 WordPress 网站上提升权限,”Patchstack 研究员 Rafie Muhammad说。

反射 XSS攻击通常发生在受害者被诱骗点击通过电子邮件或其他途径发送的虚假链接时,导致恶意代码被发送到易受攻击的网站,从而将攻击反射回用户的浏览器。

社会工程的这一元素意味着反射型 XSS 的影响范围和规模与存储型 XSS 攻击不同,促使威胁行为者将恶意链接分发给尽可能多的受害者。

“[反射型 XSS 攻击] 通常是传入请求未经过充分清理的结果,这允许操纵 Web 应用程序的功能并激活恶意脚本,”Imperva指出。

值得注意的是,CVE-2023-30777 可以在 Advanced Custom Fields 的默认安装或配置中激活,尽管只有有权访问该插件的登录用户才能激活。

随着 Craft CMS 修补了两个中等严重程度的 XSS 漏洞(CVE-2023-30177和CVE-2023-31144),威胁行为者可以利用这些漏洞为恶意负载提供服务。

它还遵循 cPanel 产品中另一个 XSS 漏洞的披露(CVE-2023-29489,CVSS 分数:6.1),可以在没有任何身份验证的情况下被利用来运行任意 JavaScript。

“攻击者不仅可以攻击 cPanel 的管理端口,还可以攻击在端口 80 和 443 上运行的应用程序,”Assetnote 的 Shubham Shah 说,并补充说它可以让对手劫持有效用户的 cPanel 会话。

“一旦代表 cPanel 的经过身份验证的用户行事,上传 web shell 并获得命令执行通常是微不足道的。”

如果你想要了解关于智能工具类的内容,可以查看 智汇宝库,这是一个提供智能工具的网站。

在这你可以找到各种智能工具的相关信息,了解智能工具的用法以及最新动态。

Vizcom AI 是一款使用非常简单、功能非常垂直的 AI 应用,就是用来帮助设计师将手绘草图快速渲染为概念图。