随着互联网攻击的进行,旨在使服务器脱机的数据洪流是最粗暴的,类似于一个野蛮的穴居人挥舞着一根棍子来打击他的对手。多年来,这些俱乐部变得越来越大。微软周四提供的新数据显示,这种增长看不到尽头。

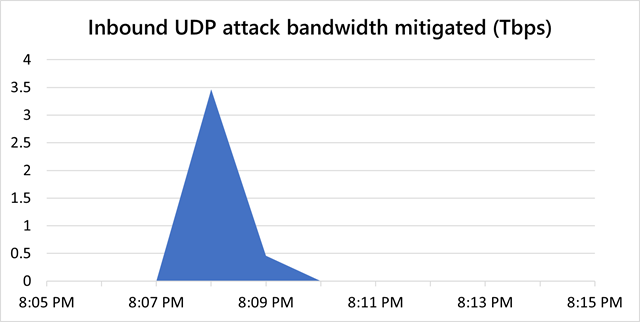

该公司的 Azure DDoS 保护团队表示,在 11 月,它抵御了行业专家所说的可能是有史以来最大的分布式拒绝服务攻击:每秒吞吐量为 3.47 TB 的垃圾数据洪流。创纪录的 DDoS 来自全球至少 10 个国家的 10,000 多个来源。

DDoS 军备竞赛

DDoS 针对亚洲一位身份不明的 Azure 客户,持续了大约两分钟。

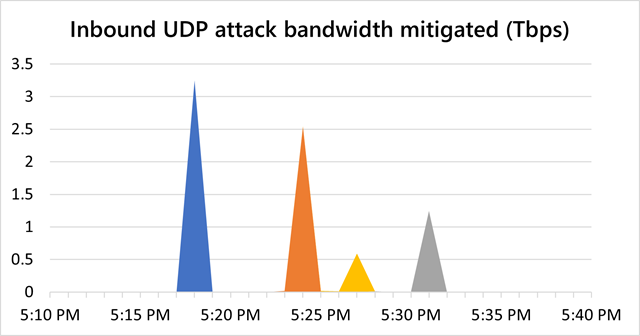

微软表示,接下来的一个月,Azure 抵御了另外两个怪物 DDoSe。第一个重达 3.25Tbps,分四次爆发,持续约 15 分钟。

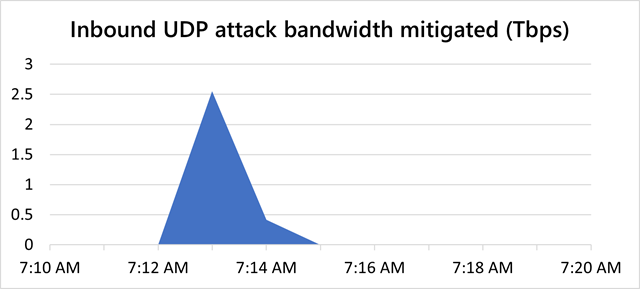

12 月 2 日的 DDoS 达到了 2.54Tbps 的峰值,持续了大约 5 分钟。

该记录超过了微软在 2021 年上半年缓解的 2.5Tbps 攻击。此前,最大的攻击之一是2.37Tbps,比 2018 年创下的记录增加了 35%。2020 年单独的 DDoS 产生了 8.09 亿个数据包每秒,这在当时也是一个记录。每秒数据包 DDoS 的工作方式是耗尽服务器的计算资源。相比之下,更传统的容量攻击会消耗目标网络或服务内部的可用带宽,或者在目标和 Internet 的其余部分之间获取可用带宽。3.7Tbps 攻击每秒发送大约 3.4 亿个数据包。

放大坏处

DDoS 攻击背后的不法分子有多种方法来提供更大的数据洪流。一种是增加受感染计算机、路由器或其他连接互联网的设备的数量,或者招募或破坏具有更多可用带宽的大型服务器。

另一种方法是实施 反射放大攻击。在这种攻击中,不法分子将他们的数据炮指向配置错误的互联网设备,导致该设备将更大的有效载荷重定向到最终目标。后一种方法主要是推动不断增长的 DDoS 军备竞赛的原因。

DDoSers 定期发现新的放大载体。2014 年,滥用 Internet 的网络时间协议 (NTP) 的攻击开始流行,当时该协议被用来使 Steam、Origin、Battle.net、EA 和其他大型游戏制造商的服务器下线。这种方法有助于将 吞吐量提高206 倍 ,这意味着终端设备交付的 1 GB 数据在达到其最终目标时达到 206 GB。2018 年,scofflaws 转向了 memcachd,这是一种用于加速网站和网络的数据库缓存系统。memcached 放大器可以提供高达原始大小 51,000 倍的攻击,使其成为迄今为止在野外使用的最大的放大方法。一年后,DDoSes 被使用 WS-Discovery 的设备反射出来,WS-Discovery 是一种广泛存在于网络连接摄像机、DVR 和其他物联网设备中的协议。

最近,DDoSers 滥用了Microsoft RDP,他们错误地配置了运行 CLDAP(无连接轻量级目录访问协议的缩写)的服务器和运行简单服务发现协议(或 SSDP)的Plex 媒体服务器。这可以将设备暴露给普通互联网。

一种旨在简化创建PPT演示文稿的过程的AI 具。借助 Slider AI,用户可以通过提供单个提示轻松生成下一个PPT演示文稿。